Una recente ricerca riguardante la cyber security system, condotta dall’agenzia Trend Micro e in collaborazione con il politecnico di Milano ha suscitato non poca preoccupazione ultimamente tra gli operatori dell’internet of things.

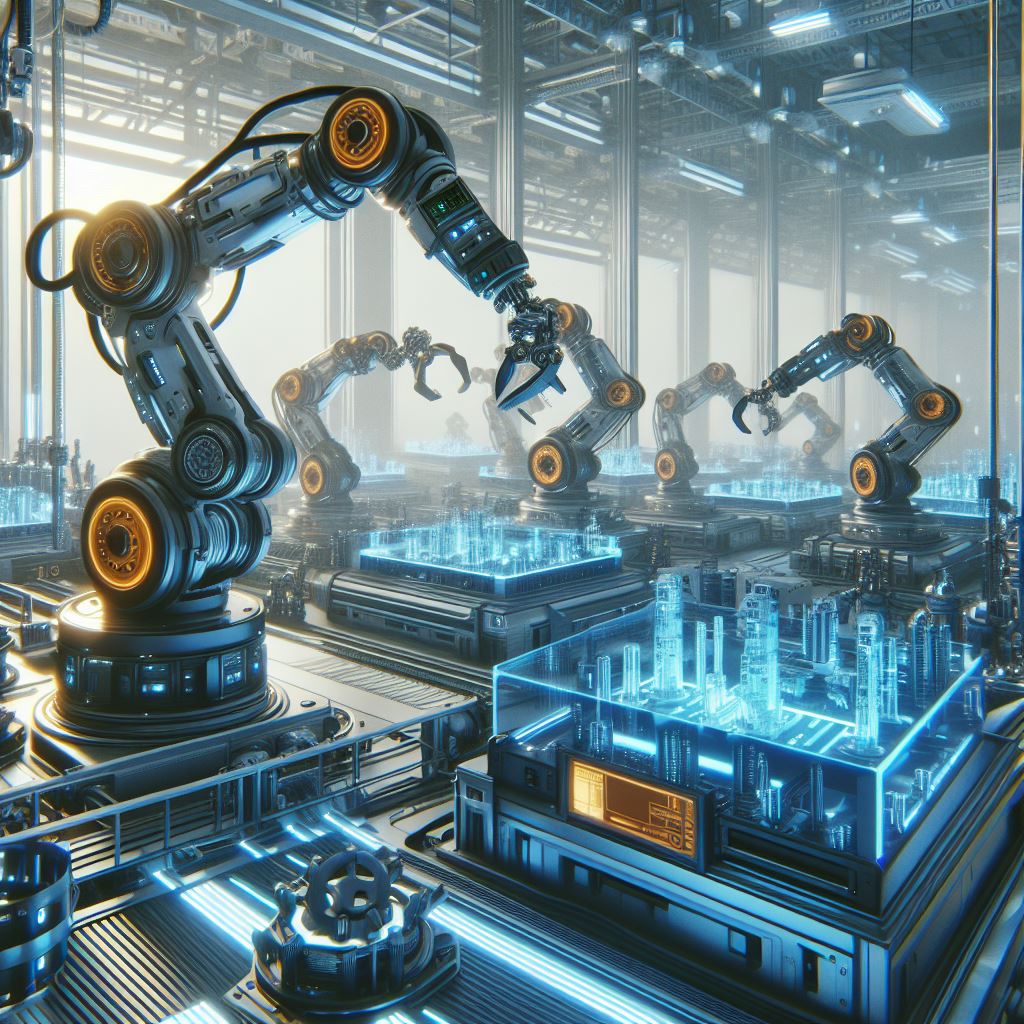

L’allarme riguarda oggetti interconnessi che danno vita alle soluzioni di Industry 4.0.

Le ricerche che sono state condotte vertevano, infatti, sui protocolli di sicurezza Mqtt e CoAp, che sono considerati due protocolli fondamentali per la comunicazione macchina-macchina. Infatti, dopo dei test di attacco, sono state scoperte delle vulnerabilità significative di progettazione. A rivelarlo è un recentissimo report sulla cyber security system, intitolato “The Fragility of Industrial IoT’s Data Backbone”, condotta in collaborazione con il politecnico di Milano.

In seguito ai risultati di tale ricerca, aziende produttive, di consulenza, università o enti di ricerca hanno necessità, adesso, di far chiarezza sulla sicurezza in ambito Ot (Operational Technology). L’indagine ha infatti riscontrato difetti e vulnerabilità all’interno di Message Queuing TelemetryTransport (Mqtt) e Constrained Application Protocol (CoAp), due protocolli machine-to-machine (M2m) molto diffusi, i cui punti deboli potrebbero essere sfruttati a fini di spionaggio industriale, attacchi mirati o di tipo denial-of-service.

Trend Micro, con i suoi ricercatori, ha scoperto che oltre 200 milioni di messaggi Mqtt e più di 19 milioni di messaggi CoAp erano stati trafugati a causa di server vulnerabili. I pericoli di ciò che si è scoperto si trovano nella possibilità, che avrebbero gli hacker, di localizzare i dati fuoriusciti, utilizzando banali keywords di ricerca e trasformarli in informazioni su asset, personale o tecnologie che possono essere utilizzate per attacchi mirati. La ricerca ha dimostrato che controllareo compiere attacchi denial-of-service da remoto sugli end point internet of things è, quindi, possibile. Inoltre, sfruttando funzionalità specifiche dei protocolli Mqtt e CoAp, gli hacker possono mantenere accesso permanente su degli endpoint e muoversi lungo la rete trasversalmente.

Per affrontare i rischi evidenziati da questa ricerca, si raccomanda alle aziende di scegliere dei consulenti 4.0 che consiglino e sappiano identificare quali servizi M2m implementare, evitando quelli che non sono necessari ed effettuare controlli ricorrenti e scadenzati attraverso i servizi di scansione internet-wide.Perché gli attaccanti non possano minacciare informazioni sensibili, intaccando il mercato delle aziende, bisognerà che i consulenti si assicurino che i dati sensibili non vengano trafugati attraverso i servizi Internet of things.

Per le aziende sarà necessario premunirsi sviluppando un workflow per la gestione delle vulnerabilità, al fine quindi di proteggere la supply chain, mantenendosi al passo degli standard competitivi di industria 4.0, ma senza intaccare o mettere a rischio informazioni strategiche.

3 Comments

Jaunita

26 Luglio 2024Thank you for sharing your thoughts. I truly appreciate your efforts and

I will be waiting for your next post thanks once again.

Lula

7 Ottobre 2024We are a group of volunteers and opening a brand new scheme in our community.

Your website offered us with useful information to work on. You have done a formidable task and our

entire community will probably be thankful to you.

Wilson

7 Ottobre 2024Very nice post. I just stumbled upon your blog and wanted to say that I have really

enjoyed surfing around your blog posts. After all I will be

subscribing to your feed and I hope you write again soon!